Bluetooth, install,file transfer,etc., connection to phone and pc for debian

disarankan memakai kernel module 2.4.XX keatas, saya menggunakan kernel 2.6.12.

# apt-get install libbluetooth1 bluez-utils bluez-pin

# apt-get install bluez-hcidump

install juga aplikasi file transfer

# apt-get install obexftp

Obexftp untuk mengakses pc dari mobile phone. Kita bisa membuka phonebook, download logo, ringtone, mp3, picture dan lain-lain.

untuk mendapat informasi lebih lanjut tentang Obexftp lakukan perintah man,

$ man obexftp

Untuk mengetes koneksi dengan device bluetooth yang kita pasang.

# hciconfig

hci0: Type: USB

BD Address: 00:08:E0:04:5B:0A ACL MTU: 192:8 SCO MTU: 64:8

UP RUNNING PSCAN ISCAN

RX bytes:153 acl:0 sco:0 events:20 errors:0

TX bytes:327 acl:0 sco:0 commands:18 errors:0

hilangkan tanda # dan masukkan mac adress mobile phone

#pico /etc/bluetooth/rfcomm.conf

rfcomm0 {

bind yes;

# Bluetooth address of the device

device 00:12:8A:AD:D3:2E;

# RFCOMM channel for the connection

channel 0;

# Description of the connection

comment "Wes Oleh IKi Siipp...";

}

Membangun koneksi dengan mobile phone,

# l2ping -c3 00:12:8A:AD:D3:2E

Ping: 00:12:8A:AD:D3:2E from 00:08:E0:04:5B:0A (data size 44) ...

44 bytes from 00:12:8A:AD:D3:2E id 0 time 28.57ms

44 bytes from 00:12:8A:AD:D3:2E id 1 time 28.26ms

44 bytes from 00:12:8A:AD:D3:2E id 2 time 46.23ms

3 sent, 3 received, 0% loss

Mulai menjalankan service bluetooth pada mobile phone,

# hcitool inq

Inquiring ...

00:12:8A:AD:D3:2E clock offset: 0x10dc class: 0x522204

# sdptool browse 00:12:8A:AD:D3:2E

Browsing 00:12:8A:AD:D3:2E ...

Service RecHandle: 0x0

Service Class ID List:

"SDP Server" (0x1000)

Protocol Descriptor List:

"L2CAP" (0x0100)

"SDP" (0x0001)

Profile Descriptor List:

"SDP Server" (0x1000)

Version: 0x0100

Service Name: Samb.GerbangJar.

Service Description: Samb.GerbangJar.

Service Provider: Motorola

Service RecHandle: 0x10001

Service Class ID List:

"Dialup Networking" (0x1103)

Protocol Descriptor List:

"L2CAP" (0x0100)

"RFCOMM" (0x0003)

Channel: 1

Language Base Attr List:

code_ISO639: 0x6964

encoding: 0x6a

base_offset: 0x100

code_ISO639: 0x7669

encoding: 0x6a

base_offset: 0xd800

code_ISO639: 0x7468

encoding: 0x6a

base_offset: 0xd803

code_ISO639: 0x656e

encoding: 0x6a

base_offset: 0xd806

Profile Descriptor List:

"Dialup Networking" (0x1103)

Version: 0x0100

Service Name: Gerbang Suara

Service Description: Gerb.Audio H/Set

Service Provider: Motorola

Service RecHandle: 0x10003

Service Class ID List:

"Headset Audio Gateway" (0x1112)

"Generic Audio" (0x1203)

Protocol Descriptor List:

"L2CAP" (0x0100)

"RFCOMM" (0x0003)

Channel: 3

Language Base Attr List:

code_ISO639: 0x6964

encoding: 0x6a

base_offset: 0x100

code_ISO639: 0x7669

encoding: 0x6a

base_offset: 0xd800

code_ISO639: 0x7468

encoding: 0x6a

base_offset: 0xd803

code_ISO639: 0x656e

encoding: 0x6a

base_offset: 0xd806

Profile Descriptor List:

"Headset" (0x1108)

Version: 0x0100

Service Name: Gateway Hands-Free suara

Service Description: Gateway Hands-Free suara

Service Provider: Motorola

Service RecHandle: 0x10007

Service Class ID List:

"Handfree Audio Gateway" (0x111f)

"Generic Audio" (0x1203)

Protocol Descriptor List:

"L2CAP" (0x0100)

"RFCOMM" (0x0003)

Channel: 7

Language Base Attr List:

code_ISO639: 0x6964

encoding: 0x6a

base_offset: 0x100

code_ISO639: 0x7669

encoding: 0x6a

base_offset: 0xd800

code_ISO639: 0x7468

encoding: 0x6a

base_offset: 0xd803

code_ISO639: 0x656e

encoding: 0x6a

base_offset: 0xd806

Profile Descriptor List:

"Handsfree" (0x111e)

Version: 0x0101

Service Name: OBEX Object Push

Service Description: OBEX Object Push

Service Provider: Motorola

Service RecHandle: 0x10008

Service Class ID List:

"OBEX Object Push" (0x1105)

Protocol Descriptor List:

"L2CAP" (0x0100)

"RFCOMM" (0x0003)

Channel: 8

"OBEX" (0x0008)

Language Base Attr List:

code_ISO639: 0x6964

encoding: 0x6a

base_offset: 0x100

code_ISO639: 0x7669

encoding: 0x6a

base_offset: 0xd800

code_ISO639: 0x7468

encoding: 0x6a

base_offset: 0xd803

code_ISO639: 0x656e

encoding: 0x6a

base_offset: 0xd806

Profile Descriptor List:

"OBEX Object Push" (0x1105)

Version: 0x0100

Service Name: Transfer OBEX File

Service Description: Transfer OBEX File

Service Provider: Motorola

Service RecHandle: 0x10009

Service Class ID List:

"OBEX File Transfer" (0x1106)

Protocol Descriptor List:

"L2CAP" (0x0100)

"RFCOMM" (0x0003)

Channel: 9

"OBEX" (0x0008)

Language Base Attr List:

code_ISO639: 0x6964

encoding: 0x6a

base_offset: 0x100

code_ISO639: 0x7669

encoding: 0x6a

base_offset: 0xd800

code_ISO639: 0x7468

encoding: 0x6a

base_offset: 0xd803

code_ISO639: 0x656e

encoding: 0x6a

base_offset: 0xd806

Profile Descriptor List:

"OBEX File Transfer" (0x1106)

Version: 0x0100

untuk mengakses OBEX File Transfer di channel 9

#rfcomm bind /dev/rfcomm0 00:12:8A:AD:D3:2E 9

atau edit langsung

#pico /etc/bluetooth/rfcomm.conf

rfcomm0 {

bind yes;

# Bluetooth address of the device

device 00:12:8A:AD:D3:2E;

# RFCOMM channel for the connection

channel 9;

# Description of the connection

comment "Wes Oleh IKi Siipp...";

}

untuk mengetes channel yang akan kita masuki,

#rfcomm

rfcomm0: 00:12:8A:AD:D3:2E channel 9 clean

Untuk mendapatkan info yang lebih mengenai perangkat yang kita gunakan menggunakan perintah hcitool,

# hcitool scan

Scanning ...

00:12:8A:AD:D3:2E Asseifff E398

phone terdeteksi dengan Mac Adress 00:12:8A:AD:D3:2E dan memiliki inisial Asseifff E398.

#hcitool info 00:12:8A:AD:D3:2E 9

Requesting information ...

BD Address: 00:12:8A:AD:D3:2E

Device Name: Asseifff E398

LMP Version: 1.1 (0x1) LMP Subversion: 0x700

Manufacturer: Broadcom Corporation (15)

Features: 0xff 0xff 0x0d 0x00 0x00 0x00 0x00 0x00

<3-slot packets> <5-slot packets> ...

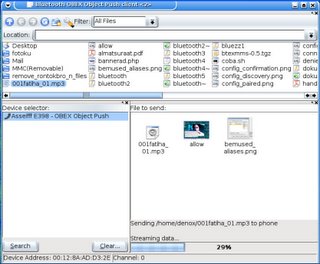

ObexFTP

# obexftp -b [phone address] -l [path]

# obexftp -b [phone address] -g [path]

Apabila didesktop kita sudah terinstall KDE, kita menggunakan aplikasi user interface yang mendukung KDE untuk kemudahan dalam melakukan transfer file dll.

Install Aplikasi berbasis GUI di KDE ( KDE Bluetooth Framework)

# apt-get install kdebluetooth

Bluetooth Chat (kbtserialchat)

Bluetooth OBEX Client (kbtobexclient)

bluetooth Server (kbluetoothd)

Screenshots!!

Browsing devices, services and obex folders

Object push client

Object push server

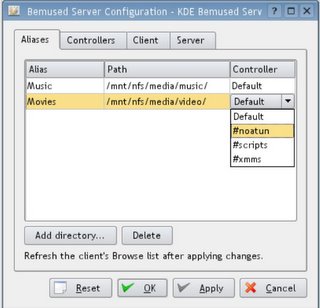

The bemused server

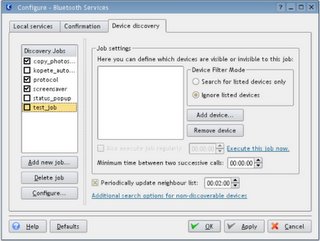

Confirmation for incoming connections

Connection confirmation settings

Device discovery settings

Local services settings

Pertanyaan??

Gimana caranya supaya kita bisa download file (mp3,etc) dari mobile phone ke server linux, dengan cara ketik file downlodan dan automatis ditransfer dari server.??

-kemungkinan mobile phone memiliki aplikasi khusus.

- ...

Linux Applications for Mobile Bluetooth(TM) Cell Phones

BlueTooth Remote Control

GBTcr

GNOME Bluetooth control remoto (AKA GBTcr) is a free software, It is meant to be a fast and functional remote control for GNOME Desktop working between a phone mobile and computer box using Bluetooth comunication protocol.

BlueMote

Use your bluetooth enabled T610 (or compatible Sony Ericsson phones) as a remote for your Linux PC. bluemote was inspired by bluexmms, but bluemote differs from bluexmms in several ways. Bluexmms is a XMMS "plugin" but bluemote is a complete remote control programm. You can virtually execute any command on your PC from your phone. If you use the built-in scripting commands, you can even manage a micro shell (sh) on your phone, complete with login password.

ToothMote

ToothMote is an application to control Linux computers using a BlueTooth-enabled cell phone. It provides a basis for communicating with a connected cell phone, and then uses a plugin architecture to easily expand the amount of functionality it provides.

HOWTO

Documentation, photos and a source code snapshot for using an Ericsson Mobile Phone (T68i with integrated Bluetooth => interworks with the iPAQ 3870) as input device (it has both a "joystick" usable as mouse as well as its keys). The software can also be used via a serial cable and with other (at least Ericsson) phones.

BlueTooth Remote-Control

Bluetooth remote-control makes it possible to use your Bluetooth-capable cell phone as a mouse in X, which is useful for remote controling your computer. It has been tested with a Sony Ericsson T68i.

bluexmms

bluexmms allows remote control of XMMS using a bluetooth-enabled Ericsson mobile phone, assuming you also have a bluetooth-capable laptop/computer.

btcid

btcid connects to a SonyEricsson Bluetooth telephone and displays its status on the screen using xosd. It can also execute external programs on incoming calls.

Bemused

Bemused is a system which allows you to control your music collection from your phone, using Bluetooth. It requires a Series 60 or UIQ phone (e.g. Nokia 7650/3650, or Sony Ericsson P800), and a PC with a Bluetooth adapter.

xmmsctrl

xmmsctrl is a small xmms control program, meant to bind keys in a window manager to control xmms in an efficient way. Commands can be customized with a shell script, e.g.: if xmmsctrl playing; then xmmsctrl pause; else xmmsctrl play; fi.

Bluetooth Remote Control

BTRC is a Bluetooth remote control for mobile phones, specifically the Sony Ericsson t630. You can use the Accessories menu in the phone to send commands to a Linux box.

Mobile Phone Managers

GNOME BluePhone

BluePhone is a bluetooth mobile phone manager for the GNOME desktop. It sits in the notification area and allows you to send SMS messages, manage your address book, create a custom remote-control accessory on supported phones (eg Sony Ericsson T68), and read incoming messages on your desktop.

OBEX

ussb-push

Hacking OBEX to Work Over BlueZ RFCOMM transfer an image to a mobile cell phone using BlueZ instead of Affix.

OpenOBEX

OpenOBEX provides an open source implementation of the Object Exchange (OBEX) protocol. OBEX is a session protocol and can best be described as a binary HTTP protocol. OBEX is optimised for ad-hoc wireless links and can be used to exchange all kind of objects like files, pictures, calendar entries (vCal) and business cards (vCard). Originally the protocol was designed for IrDA connections, but it works as well over BlueTooth, cables and more.

ObexNote: A linux bash script for sending notes to mobile phones with obexftp (Infrared - IrDA, BlueTooth)

ObexNote is a little script for sending notes (.vnt files) to a Sony Ericsson T610 in Linux. Probably this will work with all phones that support notes (i.e. BEGIN:VNOTE ... END:VNOTE), and that can be accessed throught obexftp (or with a simple hack any othr linux command, for example btctl).

Miscellaneous

ALSA Bluetooth Headset Driver

Here is a preliminary driver for Bluetooth headsets .

QConsole

QConsole is a character terminal server over Bluetooth for Symbian devices, and a Linux terminal client. It uses the builtin BlueTooth support on Symbian devices, and it uses the userspace BlueZ Linux BlueTooth libraries. The QConsole server sets up an RFCOMM channel on the Symbian device, and listen for connections. On the Linux side, the corresponding QTTY terminal allows a BlueTooth-enabled Linux box to connect to the QConsole server.

BlueTooth Security Testing

You may find many Linux and Java applications to check BlueTooth security a Trifinite .

celoteh

celoteh